1 - MOT DE PASSE DE L'ADMINISTRATEUR

Changer immédiatement le mot de passe du compte admin. Dans Système / Paramètres généraux / Sécurité Administrateur saisissez un nouveau mot de passe. Encore une fois, choisissez un mot de passe fort (8 caractères, des majuscules, des minuscules des chiffres et si possible des symboles).

2 - PARE-FEU

2.1 - Iptables:

La règle de base de configuration d'un pare-feu est de commencer par tout fermer, puis ensuite d'ouvrir au cas par cas, pour telle machine ou tel service. Les services sont identifiés par leur port (80 pour HTTP, 21 pour FTP, 22 pour SSH...).

Dans Debian et donc OMV, le pareu-feu est géré par iptables.

2.2 - Configuration du pare-feu sur OMV:

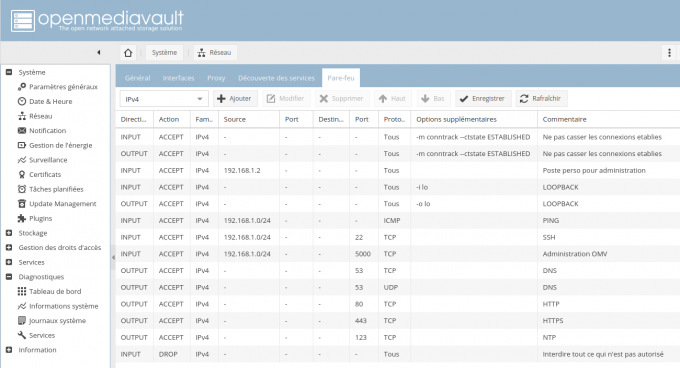

La configuration du pare-feu se fait dans Système / Réseau / Pare-feu.

Rappel : Réseau local 192.168.1.0/24 - IP du Nas 192.168.1.18.

Ci-dessous, vous trouverez un réglage de base du pare-feu. Nous étendrons les règles par la suite. Vérifiez bien vos règles (lignes) avant de les valider. Une erreur peut provoquer le verrouillage de la machine.

Règle 1 : On conserve les connexions établies en sortie

Règle 2 : On conserve les connexions établies en entrée

Règle 3 : On donne tous les accès au PC utilisé par la configuration d'OMV (IP de mon poste : 192.168.1.2). On pourra supprimer cette ligne quand on sera certain d'avoir bien vérifié toutes les règles du firewall.

Règle 4 : On autorise le loopback en entrée

Règle 5 : On autorise le loopback en sortie

Règle 6 : On autorise le PING (protocole ICMP) à partir de toute machine du réseau local.

Règle 7 : On autorise l'accès en SSH à partir de toute machine du réseau local

Règle 8 : On autorise l'admistration d'OMV à partir de toute machine du réseau local (port 80 remplacé par 5000 dans Système / Administration Web)

Règle 9 et 10 : On autorise les requêtes DNS (port 53 en TCP et UDP)

Règle 11 et 12 : On autorise les requêtes HTTP et HTTPS

Règle 13 : On autorise la connexion au serveur de temps (NTP)

Règle 14 : On interdit tout le reste (ce qui n'est pas autorisé)

La règle 1 est prioritaire sur la règle 2, la 2 sur la 3 et ainsi de suite.

ACCEPT permet d'accepter un paquet si la règle est vérifiée

DROP rejette un paquet sans message d'erreur si la règle est vérifiée

REJECT rejette avec un retour d'un message d'erreur à l'expéditeur si la règle est vérifiée

ATTENTION : Pour les deux premières règles (Ne pas casser les connexions établies), une ancienne configuration avec l'état "–state RELATED" est toujours sur internet, or cette option peut permettre l'ouverture de port non désirée sur votre machine par un attaquant. L'option "RELATED" est à utiliser avec prudence (source https://doc.ubuntu-fr.org/iptables).

3 - MISE À JOUR

La mise à jour permanente des paquets (logiciels) du Nas est la condition sine qua none d'une bonne sécurité. Elle est à faire régulièrement (une fois par semaine, voire quotidiennement dans le cas d'une vague de cyberattaques).

Cette mise à jour du système se fait dans Système/Update Management/Mises à jour. Il faut cocher l'ensemble des paquets et faire une Mise à niveau.

4 - CONCLUSION

À ce stade, le NAS est accessible de façon sécurisée.

Il faudra ajouter des règles au pare-feu pour chaque nouveau service installé. Par exemple lors de l'installation de SAMBA pour le partage des fichiers (principale fonction d'un Nas).

On pourra renforcer la sécurité par la suite en :

- privilégiant l'accès au portail en HTTPS

- installant un antivirus

- désactivant le compte admin pour donner l'administration à un utilisateur dont l'identifiant sera plus neutre

- bloquant les tentatives infructueuses de connexion après un certain nombre d'échecs (via le pare-feu)

OMV : 1 - Installation / 2 - Réseau / 3 - Firewall / 4 - RAID / 5 - Droits / 6 - SAMBA

Sources:

Avant d'attaquer la configuration de la sécurité, je vous conseille d'aller lire

Avant d'attaquer la configuration de la sécurité, je vous conseille d'aller lire

La discussion continue ailleurs

URL de rétrolien : https://objnux.fr/index.php?trackback/80