OpenWrt - Pare-feu

vendredi 17 décembre 2021, 09:00 Lien permanent

Pour mémoire, nous avons quatre zones pare-feu : wan, dmz, family et guest.

Pour mémoire, nous avons quatre zones pare-feu : wan, dmz, family et guest.

En informatique, une zone démilitarisée, ou DMZ (en anglais, demilitarized zone) est un sous-réseau séparé du réseau local et isolé de celui-ci d'Internet (ou d'un autre réseau) par un pare-feu. Ce sous-réseau contient les machines étant susceptibles d'être accédées depuis Internet, et qui n'ont pas besoin d'accéder au réseau local. (Wikipedia).

Le paramétrage du pare-feu va nous permettre de déclarer les flux entre zones et d'affecter des droits.

Pour faire simple, dans la colonne Zone ⇒ Forwardings, nous allons déclarer pour chacune des zones à quelles autres zones elle a le droit de "parler". Dans la colonne du milieu (Input Output Forward) nous déclarerons les échanges avec le routeur.

1 - Déclaration des zones

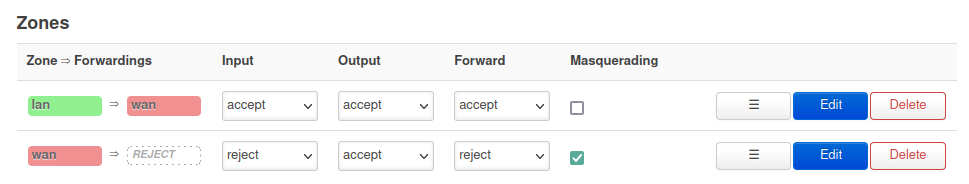

A ce stade, nous n'avons encore rien fait sur la page Network > Firewall. Nous devrions avoir ceci :

Le premier travail consiste à supprimer les zones dont nous n'avons plus besoin (ici la zone lan) via le bouton Delete suivi d'un Save & Apply.

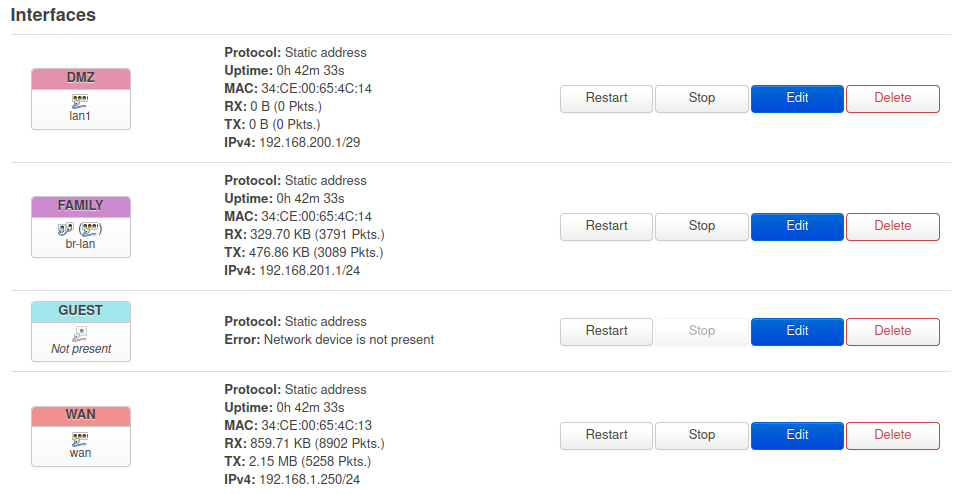

Dans un deuxième temps, nous allons ajouter les zones manquantes en éditant les interfaces une à une (Network > Interfaces). Il suffit d'aller sur l'onglet Firewall Settings pour ajouter le nom de la zone manquante. Pensez bien à valider le nom avec Entrée au clavier. Enfin on clique sur Save.

On termine par un Save et Apply.

Toutes les interfaces sont maintenant affectées d'une couleur, ce qui indique qu'elles on bien une zone pare-feu.

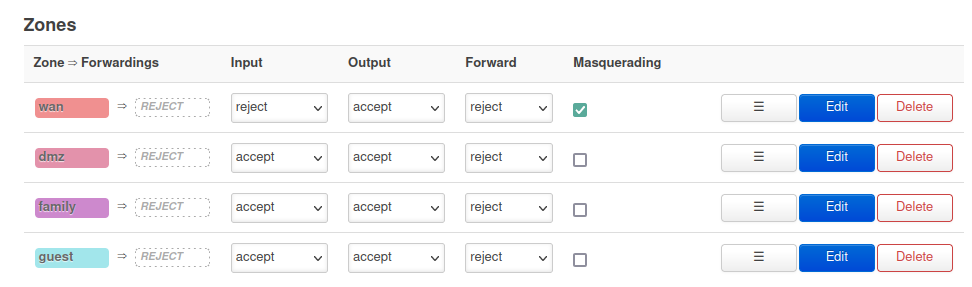

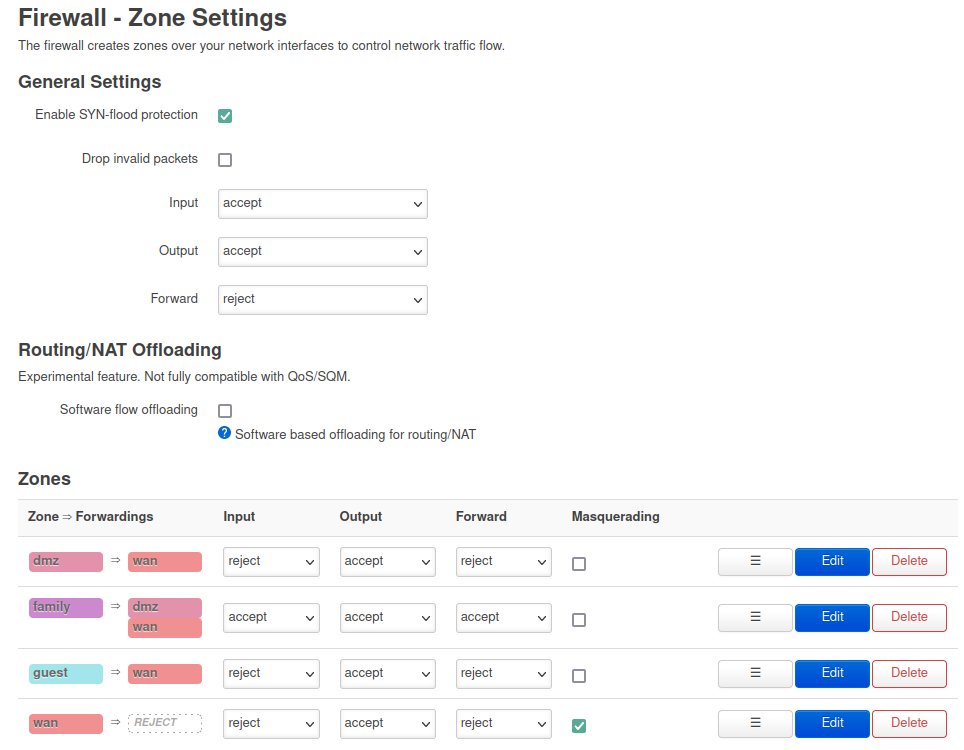

Sur la page Network > Firewall, nous devrions avoir ceci :

2 - Filtrage des trames

Nous allons maintenant définir les échanges autorisés entre zones et avec le routeur (qui "parle" à qui ?).

Dialogues autorisés entre zones :

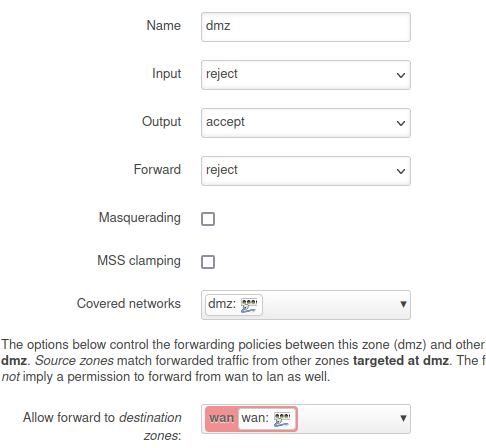

- De la zone dmz, on peut parler à la zone wan

- De la zone family, on peut parler aux zones wan et dmz

- De la zone guest, on peut parler à la zone wan

Dialogues interdits entre zones :

- De la zone wan, il est interdit de parler aux autres zones

- De la zone dmz, il est interdit de parler aux zones family et guest

- De la zone family, il est interdit de parler à la zone guest

- De la zone guest,il est interdit de parler aux autres zones dmz et family

Dialogues autorisés avec le routeur :

- Input : seule la zone family peut dialoguer avec le routeur (Input accept pour family exclusivement)

- Output : le routeur peut dialoguer avec toutes les zones (Output accept pour les quatre zones)

- Forward : interdit pour wan. Pour les autres zones, peu importe, il n'y a pas de sous-réseaux.

Masquerading :

On maintient le masquage d'adresses IP vers la zone wan.

3 - Configuration du pare-feu

Sur la page Network > Interfaces , il faut éditer les zones une à une.

3.1 - Zone dmz

3.2 - Zone family

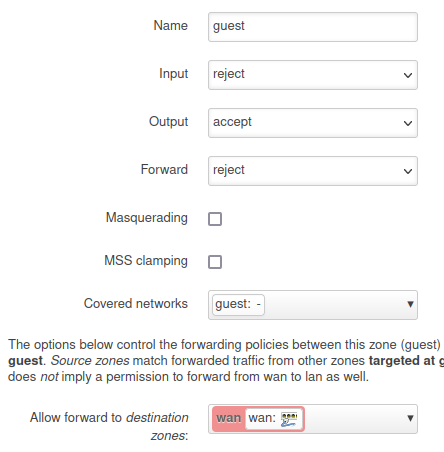

3.3 - Zone guest

3.4 - Bilan

On obtient la configuration suivante

4 - Règles de trafic

A ce stade les autorisations sont établies. Cependant les zones dmz et guest sont privées de tout dialogue avec le routeur. Nous allons devoir ajouter des règles pour autoriser :

- Les machines de la zone guest à utiliser les services DNS et DHCP sur le routeur

- Les machines de la zone dmz à utiliser le service DNS sur le routeur (les machines sont en IP fixe)

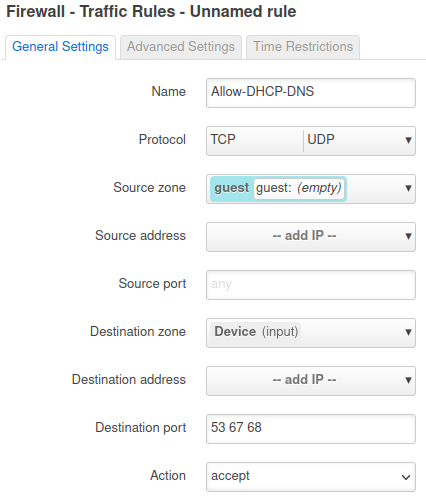

4.1 - zone guest

Nous allons autoriser l'accès :

- aux ports 67 et 68 du routeur en TCP et UDP pour le DHCP

- au port 53 pour le DNS

Sur la page Network > Firewall et sur l'onglet Traffic Rules, on clique sur Add en bas de page.

Il suffit de donner un nom à la règle(Allow-DHCP-DNS), de dire quelle est la source (guest), quelle est la destination (Device, c'est à dire le routeur) et les ports en les séparant simplement par un espace.

Résultat :

4.2 - zone dmz

Nous avons juste besoin de l'accès au service DNS (port 53 en TCP et UDP).

Résultat :

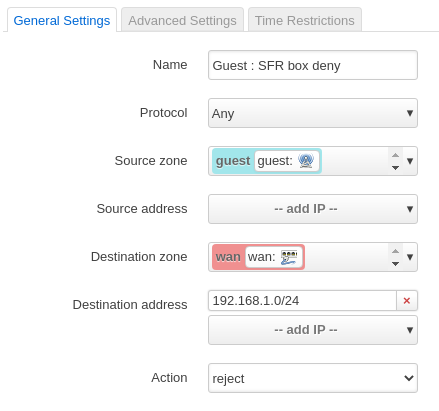

4.3 - Protection de la zone "wan"

Pour notre exemple, j'ai placé le routeur derrière la box du fourniseur d'accès Internet (SFR). La box SFR et le décodeur TV SFR sont les deux seules machines intercallées entre Internet et le routeur Xiaomi. La box SFR a pour IP : 192.168.1.1.

D'autre part, nous avons donné l'accès à la zone wan de notre routeur à partir de la zone guest. C'est nécessaire pour faire transiter les trames vers la box SFR et Internet. Cependant, nous avons également donné accès à toutes les machine de la zone wan et donc à la box SFR.

Pour remédier à cette faille, il suffit d'interdir l'accès de la zone guest à toutes les IP de 192.168.1.1 à 192.168.1.254, c'est à dire 192.168.1.0/24.

5 - Résumé

Nous avons défini les zones pare-feu et défini les flux autorisés entre zones et le routeur.

Nous avons reprécisé la signification des colonnes Zone => Forwardings, Input, Output, Forward et Masquerading.

Nous avons créé les règles de base autorisant le trafic vers internet et interdisant le traffic vers des machines sensibles.

Il reste encore de nombreuses règles à créer en fonction des besoins, notamment pour la zone dmz qui peut proposer différents services (site web, mail, cloud...) pour lesquels il faudra rediriger et ouvrir des ports. Mais c'est une autre histoire.

OpenWrt : 1 - Prise en main / 2 - Adressage IP et Interfaces / 3 - Pare-feu / 4 - Wifi